Wireshark를 활용한 ICMP Packet분석

wireshark를 활용한 ICMP 프로토콜을 분석하기

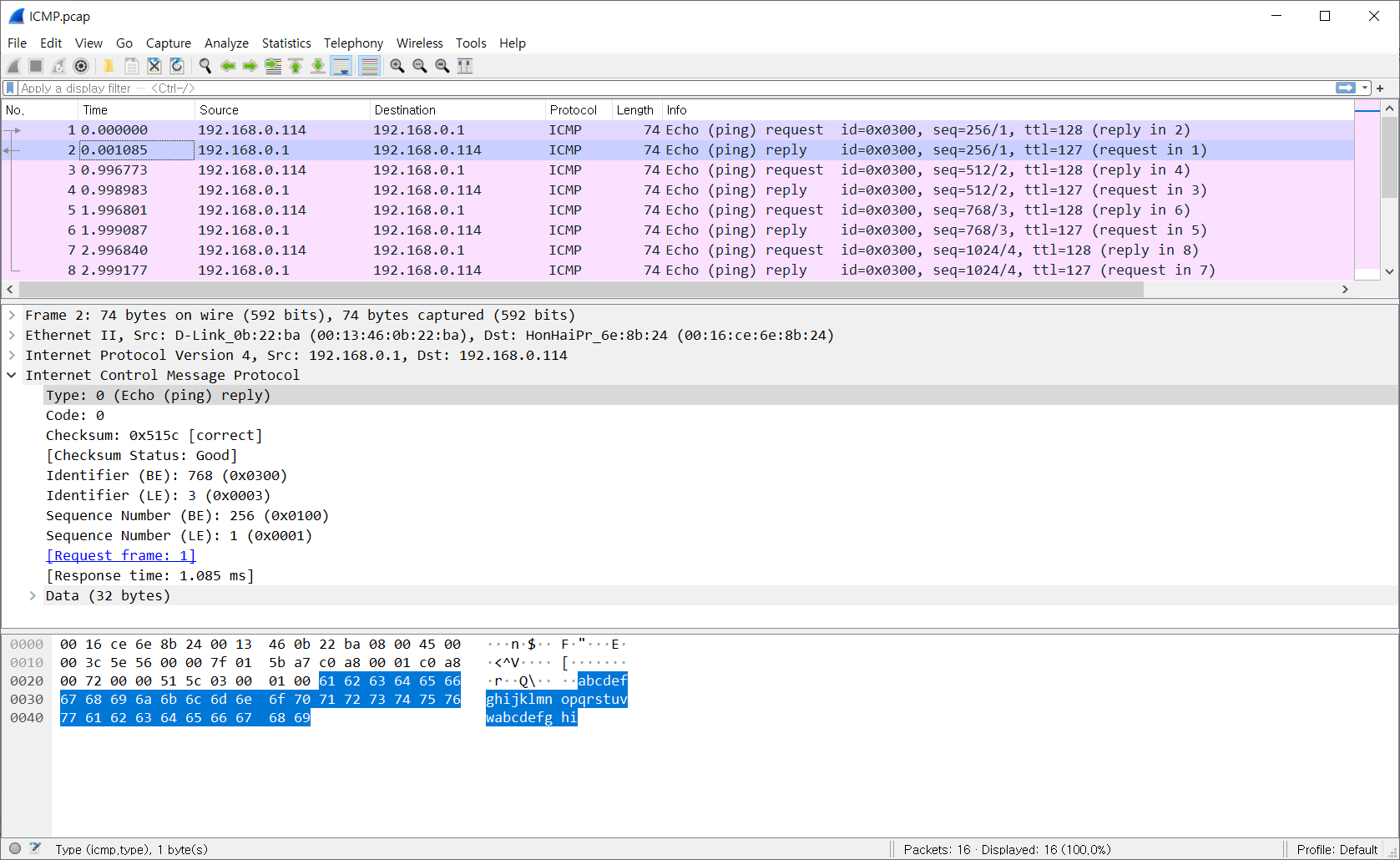

와이어 샤크를 통해 해당 파일을 열어보면

info Echo ping request 를 통해 현재 192.168.0.1 아이피가 ICMP 요청을 한 것을 알 수 있습니다.

이때 해당 type 값이 8 로 설정되어 있습니다.

echo 8로 TTL 값을 보내는 것을 뜻합니다.

다음으로 두번째 IP의 info에서

Echo ping reply 를 통해 192.168.0.114 아이피가 ICMP 응답한 것을 알 수 있습니다.

이때 해당 type 값이 0로 설정되어 있습니다.

echo 0로 해당 패킷을 받은 것을 확인할 수 있습니다.

ICMP 패킷의 TTL 값은 ip탭 부분에서 확인 할 수 있습니다.

TTL = Time to Live 128 값이며 이를 통해 OS를 윈도우로 추측할 수 있습니다.

이때 data 값은 32bytes 이며, ping 할때 사용하지 않는 쓰레기 값이라고 생각하면 됩니다.

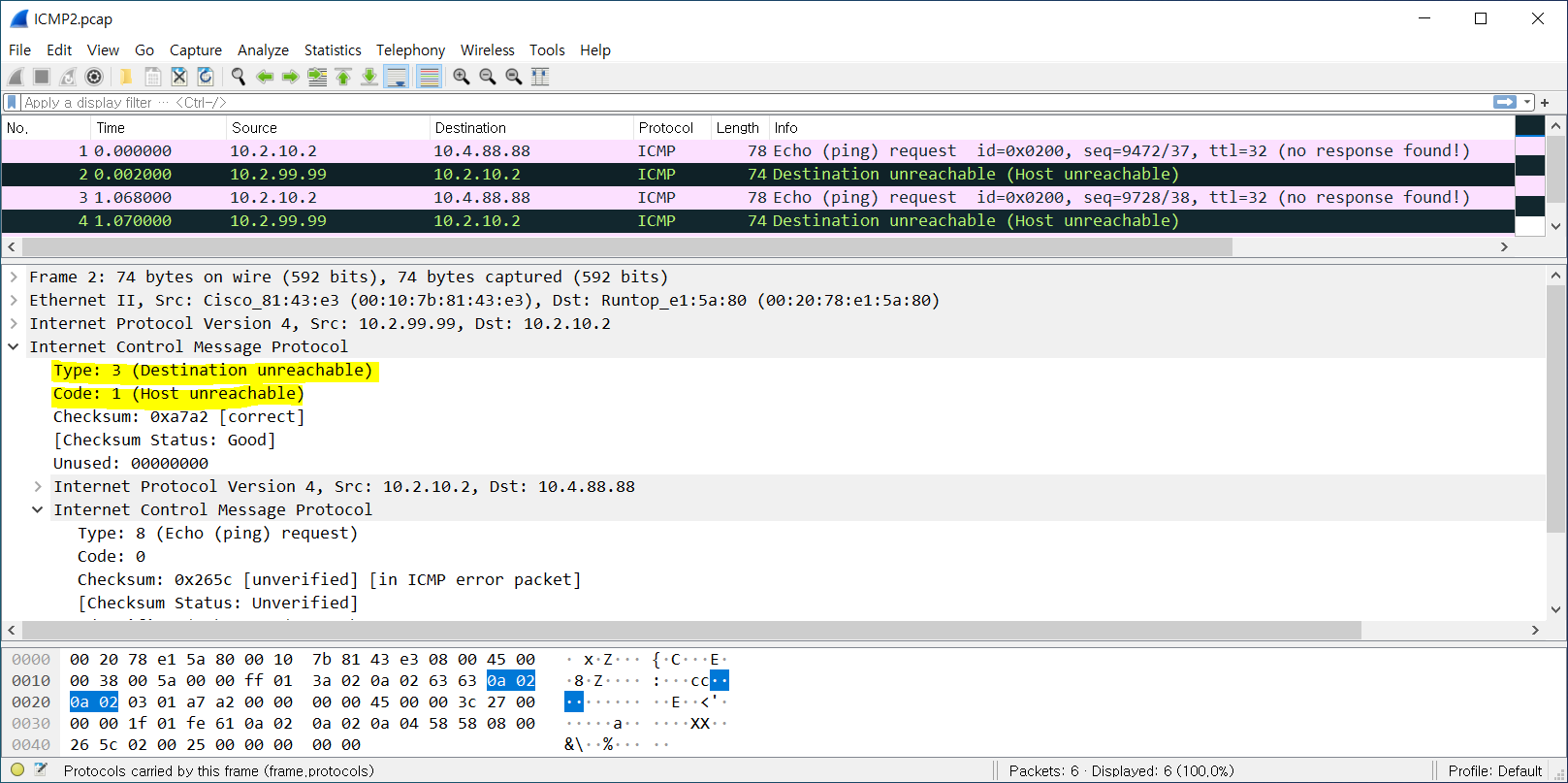

두번째 와이어샤크 패킷을 통해 도달하지 못한 경우를 확인해보겠습니다.

첫번째 IP의 info를 보면 Echo ping request 를 통해

패킷을 전송한 것을 알 수 있습니다.

이때 type은 8 코드는 0

두번째 IP의 정보를 보면

Destination unreachable 을 볼 수 있습니다.

이는 요청했으나 도달하지 못한 것을 알 수 있으며

type은 3 , code는 1

host unreachable을 통해 ip 근처까지는 도달했으나 도달하지 못함을 알 수 있습니다.

'Network' 카테고리의 다른 글

| 라우터의 개념과 기본적인 기능 (0) | 2022.09.22 |

|---|---|

| Wireshark를 활용한 ARP Packet분석 (2) | 2022.09.21 |

| ICMP 기능 및 메시지 유형 (0) | 2022.09.20 |

| OSI 7계층과 각 계층별 주요장비 (0) | 2022.09.19 |

| 유니캐스트, 멀티캐스트, 브로드캐스트 개념 이해 (0) | 2022.09.16 |